Datendiebstahl und Erpressung im Tourismus: Wie kann ich mich und meine Kundschaft schützen?

Wie groß ist die Gefahr von Erpressung und Datendiebstahl im Tourismus? Wie können Kundendaten wirksam vor Angriffen geschützt werden? Über welche Angriffswege verschaffen sich Hacker Zugang zur eigenen IT-Infrastruktur? Die wichtigsten Informationen zusammengefasst.

von Justus Rein

Welche Schäden entstehen durch Hacking und Erpressung im Tourismus? Wie hoch ist das Risiko, angegriffen zu werden?

Jährlich entstehen allein in Deutschland rund 200 Milliarden Euro Schaden durch Cyberkriminalität [1]. Gerade die Tourismusbranche ist ein attraktives Ziel, da hier viele Ausweis- und Kreditkartendaten durch Datenlecks gestohlen werden können, wie es 2014 bei der Hotelkette Marriott der Fall war. Dabei wurden die Daten von über 300 Millionen Gästen gestohlen [2].

Große Hotelketten sind für Angreifer interessanter, da sie über mehr Kundendaten verfügen und somit der finanzielle Gewinn aus dem Verkauf der Daten für die Angreifer höher ist. Aber auch kleine und mittlere Unternehmen (KMU) der Tourismusbranche sind gefährdet, da diese meist nicht ausreichend in einen sicheren IT-Grundschutz investieren.

“Die Frage ist also nicht, ob irgendwann jemand versucht, das eigene Unternehmen zu hacken, sondern wann.”

Die Frage ist also nicht, ob irgendwann jemand versucht, das eigene Unternehmen zu hacken, sondern wann. Eine 100% sichere technische Infrastruktur wird es wohl nie geben, da viele Systeme unbekannte Schwachstellen aufweisen. Die eigene IT-Infrastruktur sollte zumindest so schwer zu knacken sein, dass es sich für einen Hacker finanziell nicht lohnt.

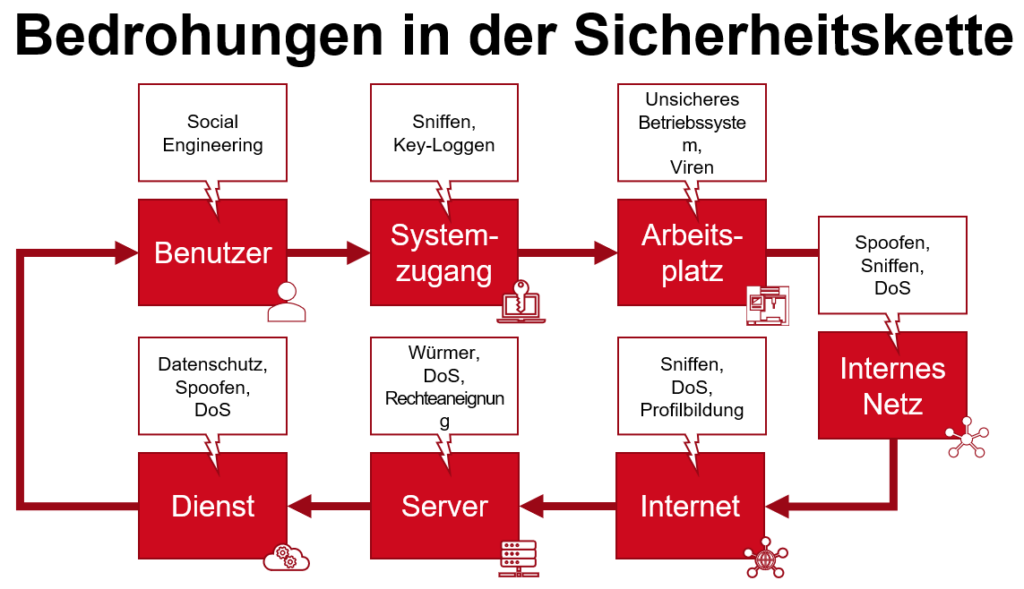

Mit zunehmender Digitalisierung sind immer mehr technische Systeme miteinander vernetzt. Wird ein System kompromittiert („infiziert“), können Hacker von dort aus in andere Systeme eindringen. Die Sicherheitskette ihrer Systeme ist nur so stark wie ihr schwächstes Glied.

Die technischen Systeme sind in den meisten Fällen sehr gut abgesichert.

Die größte Schwachstelle ist meist der Faktor „Mensch“. Sie haben immer wieder neue Mitarbeiter und neue Prozesse im Unternehmen und ohne regelmäßige Schulungen sind ihre Mitarbeiter nicht vor „Social Engineering“ geschützt.

Wie verhalte ich mich im Falle eines Hackerangriffs oder einer Erpressung? Welche Maßnahmen kann ich sofort umsetzen, um meine Systeme sicherer zu machen? Wie schütze ich mich vor zukünftigen Angriffen?

Im Falle eines Angriffs sollten sofort Gegenmaßnahmen eingeleitet werden. Im Idealfall haben sie bereits einen Notfallplan vorbereitet, der für alle möglichen Angriffsarten eine Bewältigungsstrategie vorsieht.

Wenn sie keinen Notfallplan haben und auch nicht über ausreichend qualifiziertes Personal verfügen, um den Angriff abzuwehren, sollten sie so schnell wie möglich externe Hilfe in Anspruch nehmen. Zum einen können sie sich an Leitfäden orientieren, die im Internet zu finden sind, wie z.B. die Liste der „TOP 12 Maßnahmen bei Cyber-Angriffen“ des BSI [3]. Zum anderen können sie sich an Anlaufstellen für Cyber-Angriffe wie die „Transferstelle Cybersicherheit“ des Projekts Mittelstand Digital wenden, die im Falle eines Angriffs Soforthilfe leisten können [4].

Im Falle einer Erpressung sollten sie sich umgehend an die Polizei wenden und mit deren Experten das weitere Vorgehen besprechen. Grundsätzlich sollten sie niemals auf die Forderungen der Erpresser eingehen und alle Sicherheitslücken, die zu einer Erpressung führen könnten, sofort beheben.

Wenn sie nicht wissen, ob ihre aktuell genutzten Systeme ausreichend sicher sind, sollten sie dies umgehend überprüfen und Schwachstellen schnellstmöglich schließen, um sich und ihre Kunden vor Datenlecks zu schützen. Dazu eignen sich unter anderem die kostenlosen CYBER Checks der Transferstelle für Cybersicherheit [5].

Wie erreiche ich einen sicheren IT-Grundschutz?

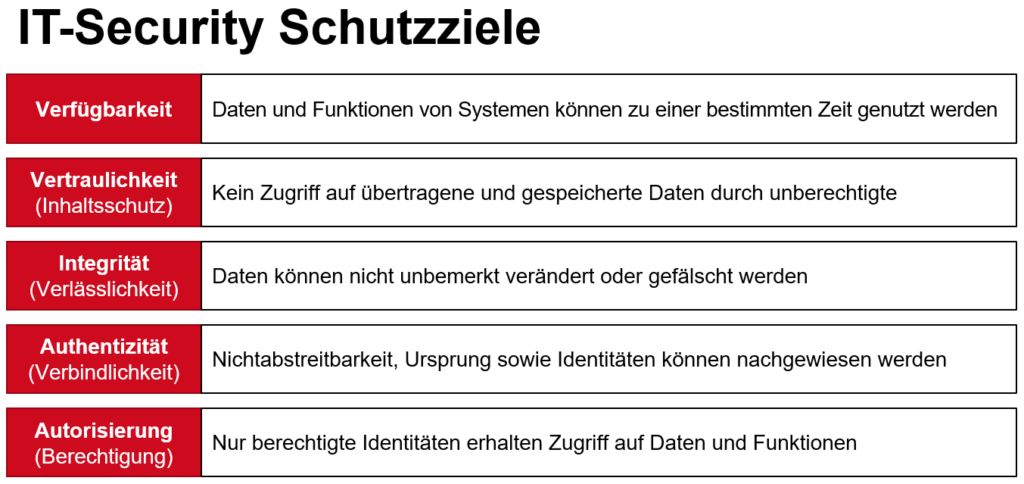

Dazu kann man sich an den Schutzzielen der IT-Sicherheit orientieren. Diese sind:

• Verfügbarkeit,

• Vertraulichkeit und

• Integrität (Verlässlichkeit) von Informationen.

Diese Schutzziele können u.a. noch um Authentizität (Verbindlichkeit) und Autorisierung (Berechtigung) erweitert werden.

Im IT-Grundschutz-Kompendium des Bundesamtes für Sicherheit in der Informationstechnik (BSI) wird näher erläutert, welche Gefahren bei Verlust der einzelnen Schutzziele entstehen [6]. Darüber hinaus werden im IT-Grundschutz-Kompendium auch die für die IT-Sicherheit relevanten Gefährdungen wie z.B. „Social Engineering“ dargestellt.

Es ist sinnvoll, sich an der Liste der Gefährdungen zu orientieren und jeweils eine geeignete Schutzmaßnahme für das eigene Unternehmen zu finden. Die erforderlichen Schutzmaßnahmen können je nach Anwendungsfall sehr unterschiedlich sein. Es besteht die Möglichkeit, sich nach ISO 27001 zertifizieren zu lassen, um seinen Kunden und Geschäftspartnern garantieren zu können, dass das Unternehmen über einen sicheren IT-Grundschutz verfügt.

FAZIT - Security by Design ist unumgänglich

Die Digitalisierung schreitet weiter voran und Sicherheit bleibt eine grundlegende Anforderung an alle Dienste, die sie und ihre Kunden nutzen wollen. Bevor sie neue technische Systeme in ihre IT-Infrastruktur integrieren, müssen sie ein ausreichend hohes Sicherheitsniveau gewährleisten können. Weitere Informationen und Unterstützung zum Thema IT-Sicherheit erhalten Sie beim Mittelstand-Digital Zentrum Darmstadt [7], bei der Transferstelle CYBERsicherheit [8] oder bei anderen Institutionen wie dem Bundesamt für Sicherheit in der Informationstechnik [9].

Wir wünschen Ihnen viel Erfolg beim Aufbau und bei der Aufrechterhaltung einer sicheren IT-Infrastruktur.

Quellen und weiterführende Informationen:

[2]

https://hoteltechreport.com/de/news/marriott-data-breach

[3]

[4]

https://transferstelle-cybersicherheit.de/reaktions-detektionsplattform/

[5]

https://transferstelle-cybersicherheit.de/

[6]

[7]

https://digitalzentrum-darmstadt.de/

[8]

https://transferstelle-cybersicherheit.de/

[9]

https://www.bsi.bund.de/DE/Home/home_node.html

Über den Autoren

Justus Rein ist seit Oktober 2023 wissenschaftlicher Mitarbeiter an der Technischen Universität Darmstadt (TUDa) im Fachgebiet Product Lifecycle Management (PLCM), wo er sich mit der Automatisierung von Produktionsprozessen beschäftigt. Neben seiner wissenschaftlichen Forschung arbeitet er im Mittelstand Digitalzentrum Darmstadt und ist dort für die Informierung und Qualifizierung von kleinen und mittelständischen Unternehmen (KMU) zur Verbesserung ihrer IT-Sicherheit zuständig. Dabei steht der Datenschutz immer im Mittelpunkt der digitalen Entwicklung.

Redaktion: Tijana Milunović